BLOQUE 1. ¿QUÉ ES GESTIÓN DE SEGURIDAD Y POR QUÉ ES CRUCIAL?

Definición y esencia

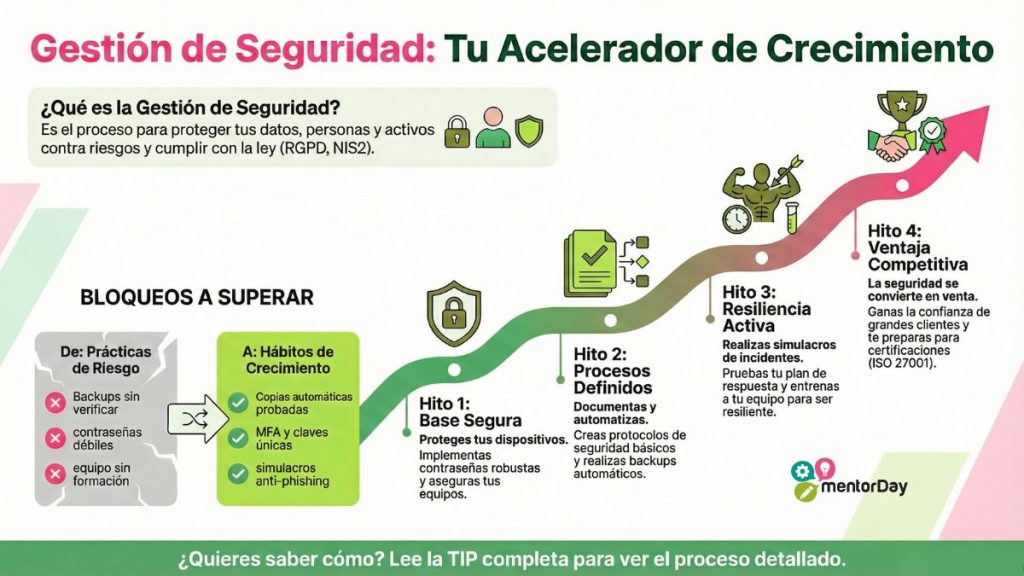

La Gestión de Seguridad es la capacidad de proteger los datos, las personas y los activos frente a riesgos cibernéticos, físicos o legales.

No se limita a instalar antivirus: implica gestionar contraseñas, accesos, copias de seguridad, planes de contingencia y cumplimiento normativo (RGPD, NIS2).

Para emprendedores, significa integrar buenas prácticas de ciberseguridad y resiliencia desde el inicio: seguridad no como gasto, sino como inversión en confianza y escalabilidad.

Comportamientos y hábitos clave

Protege los activos críticos (equipos, datos, sistemas).

Aplica políticas de acceso seguro (contraseñas únicas, MFA).

Realiza copias de seguridad verificadas.

Forma a su equipo en seguridad básica (anti-phishing).

Cumple con las obligaciones legales (RGPD, LOPD-GDD).

Documenta protocolos de respuesta y continuidad.

Beneficios para la empresa

Evita sanciones y pérdidas: Cumplir con RGPD y NIS2 evita multas de hasta 6 M €.

Fortalece la reputación: Menos incidentes → más confianza del cliente.

Garantiza la continuidad: Los planes BCP/DRP permiten operar tras un fallo.

Facilita grandes contratos: Los clientes enterprise exigen estándares de seguridad.

Aumenta el valor ante inversores: Demuestra madurez operativa y gestión del riesgo.

Micro-ejemplos de uso cotidiano

Activar autenticación de doble factor (MFA).

Testear un backup automático y verificar la restauración.

Revisar logs o alertas de seguridad 2 min cada mañana.

“Blindar tu negocio hoy garantiza que mañana puedas escalar sin colapsar.”

Por qué mejora la velocidad de crecimiento

Una empresa segura genera confianza, reduce interrupciones y evita pérdidas.

Los inversores y grandes clientes valoran la ciberseguridad como parte del due diligence.

La ausencia de control en este ámbito puede frenar una ronda de financiación o causar el cierre tras un ataque.

BLOQUE 2. AUTODIAGNÓSTICO – TU PUNTO DE PARTIDA

Indicadores observables (escala: Lo hago / A veces / No lo hago)

Uso contraseñas seguras y políticas de acceso.

Realizo copias de seguridad y pruebo su restauración.

Todo el equipo tiene nociones básicas de seguridad.

Tengo MFA activo en todas las cuentas críticas.

Cumplo con la legislación de protección de datos.

KPIs clave

| Indicador | Fórmula | Meta |

|---|---|---|

| MFA % | (Cuentas con MFA / Cuentas críticas) × 100 | 100 % |

| MTTR (tiempo de recuperación) | Tiempo entre fallo y restablecimiento | < 4 h |

| Patch compliance % | (Sistemas actualizados / Totales) × 100 | > 95 % |

| Incidentes críticos / mes | Número de interrupciones graves | 0 |

Niveles de dominio

| Nivel | Ancla conductual |

|---|---|

| 1. Básico | Protege dispositivos personales con contraseñas. |

| 2. Intermedio | Hace backups y aplica medidas básicas. |

| 3. Avanzado | Ejecuta simulacros y audita accesos. |

| 4. Experto | Implementa SGSI o NIST Framework. |

| 5. Transformador | Certificación ISO 27001, 0 breaches > 6 meses. |

Mini SJT

Situación: caída total de tu e-commerce en plena campaña.

Mejor respuesta: activar el plan de contingencia y comunicar el estado a clientes.

Por qué: prioriza recuperación y reputación.

Red flags

Contraseñas débiles o repetidas.

Sin backups ni pruebas de restauración.

Falta de protocolos documentados.

Uso de software sin licencia.

Evidencias de dominio

Cero incidentes críticos en 6 meses.

Manual de seguridad actualizado.

100 % de sistemas actualizados.

Auditorías superadas con plan de mejora activo.

BLOQUE 3. LA COMPETENCIA EN ACCIÓN – CASOS Y CONTEXTOS

Caso de éxito

Una startup SaaS implementó MFA, hardening y simulacros anti-phishing.

Resultado: 0 breaches, +95 % de intentos bloqueados y crecimiento 3× en un año.

Caso de carencia

Una pyme sin DRP ni formación anti-phishing sufrió ransomware: pérdida de datos, 48 h inactiva y fuga de clientes.

Lección: la seguridad no es opcional.

Matriz de criticidad

| Sector | Modelo | Fase | Innovación | Criticidad | Justificación |

|---|---|---|---|---|---|

| Tech (SaaS) | Suscripción | Escala | Alta | Alta | Un breach puede matar la empresa. |

| Fintech | B2B | Crecimiento | Alta | Alta | Regulación estricta y datos financieros. |

| Retail /E-commerce | Crecimiento | Media | Alta | Datos de pago → riesgo GDPR y PCI. | |

| Impacto Social | Marketplace | Validación | Media | Alta | Datos sensibles de beneficiarios. |

| Industrial | HW + Servicio | Escala | Media | Media | Protección IP y cadena de suministro. |

| Microempresa | Local | Idea | Baja | Baja | Riesgo limitado, infraestructura mínima. |

Perfiles donde es crítica

Fundadores tech sin perfil Ops.

Startups data-driven (health, fintech).

Empresas B2G o exportadoras con exigencias NIS2 / ENS.

Líderes de equipos distribuidos o remotos.

BLOQUE 4. PLAN DE ENTRENAMIENTO – CÓMO MEJORARLA

Micro-hábitos

Activa MFA en todas las cuentas.

Usa contraseñas únicas (gestor Bitwarden).

Verifica backup semanal.

Actualiza sistema y apps (patch scan).

Revisa logs 2 min cada día.

Ejercicios paso a paso

| Ejercicio | Objetivo | Duración | Éxito |

|---|---|---|---|

| Risk Canvas | Identificar 5 riesgos críticos y mitigarlos | 45 min | Plan de mitigación Top 3 |

| Simulacro IR | Probar respuesta ante incidente | 60 min | Lista de 5 mejoras documentadas |

| Revisión de permisos | Auditar accesos y roles | 15 min | Roles ajustados y usuarios inactivos eliminados |

Frameworks y metodologías

ISO 27001: SGSI y certificación.

NIST CSF: marco ágil para startups.

DRP/BCP: recuperación y continuidad.

Errores comunes

Reutilizar contraseñas.

Ignorar la formación del equipo.

No testear backups.

Omitir RGPD.

Accesos excesivos sin control.

BLOQUE 5. HERRAMIENTAS Y RECURSOS DE APOYO

Recomendado: Programa mentorDay para diagnóstico y mentoría especializada.

| Herramienta | Solución | Uso |

|---|---|---|

| Bitwarden / LastPass | Gestor de contraseñas + MFA | Contraseñas únicas seguras |

| INCIBE 5 min Riesgos | Plantilla Pyme | Prioriza vulnerabilidades |

| Google Authenticator / Okta | MFA | Protección 2FA |

| Plantillas mentorDay | Documentación | Políticas y checklist de seguridad |

| Endpoint Protection (CrowdStrike) | Software EDR | Monitorización y respuesta en equipos |

Lecturas clave

ISO 27001 Guide

NIST CSF 2.0 para Startups

Formación

INCIBE Decálogo Pyme (1 h)

Coursera Cybersecurity Basics

BLOQUE 6. ECOSISTEMA DE APOYO – COMPLEMENTA TU PERFIL

Perfiles clave

CISO freelance: auditoría y hardening.

Asesor legal RGPD: cumplimiento y brechas.

Técnico PRL: seguridad física y laboral.

Checklist

Detectar dominio débil.

Buscar partner especializado.

Definir entregables claros (DRP, auditoría).

Comunidades

INCIBE Emprende

mentorDay Networking

OWASP / ENISA

Foro CISO España

BLOQUE 7. TU PLAN DE ACCIÓN PERSONAL

Objetivo SMART (30 días)

Implantar MFA en 100 % de cuentas críticas y documentar un plan anti-brecha.

| Plazo | Meta | Métrica | Entregable |

|---|---|---|---|

| 0–30 días | MFA y backups completos | MFA % = 100 | Política de contraseñas y copias de seguridad |

| 31–60 días | Risk Canvas y borrador DRP | MTTR < 4 h | Plan de contingencia documentado |

| 61–90 días | Simulacro phishing | > 90 % sin fallo | Reporte de simulacro |

KPIs de seguimiento

MFA %

Incidentes críticos = 0

MTTR < 4 h

Backup Success = 100 %

Acción inmediata: activa MFA en tu correo principal y cuenta bancaria ahora.

BLOQUE 8. MAPA DE ADECUACIÓN ESTRATÉGICA

Cuándo aplicar

Preparar auditoría o contrato enterprise.

Expandirse a mercados regulados (GDPR/NIS2).

Tras un incidente propio o de la competencia.

Antes de una ronda de inversión (o due diligence).

Tecnologías recomendadas

Identity Management (Okta)

DLP (Data Loss Prevention)

Cloud Security Hub (AWS)

Endpoint Protection (EDR)

SOAR/RPA para respuesta automática

Conclusión

Con IA = 2,75 → Prioridad ALTA.

Tu próximo paso: auditoría INCIBE y documentar DRP esta semana.

TABLA-RESUMEN EJECUTIVA

| Qué es | Cómo medir | Riesgos si es baja | 3 Hábitos | 3 Ejercicios | 3 Herramientas |

|---|---|---|---|---|---|

| Protección integral de datos, personas y activos. | MFA %, MTTR, # incidentes. | Multas AEPD, pérdida clientes, colapso. | MFA, backup, patch scan. | Risk Canvas, Simulacro IR, Revisión accesos. | Bitwarden, INCIBE, Okta. |

Competencias relacionadas:

Autoconciencia → Planificación → Gestión de Riesgos → Aprendizaje por experiencia.

RECURSOS Y REFERENCIAS

Programa de Aceleración mentorDay

INCIBE – guías y herramientas gratuitas

ENISA – marcos NIS2 y buenas prácticas

AEPD – guías RGPD y cookies

NIST CSF / ISO 27001 – referencias internacionales

RECORDATORIO FINAL

Copia y pega tu resumen en el entregable “Plan de recursos humanos, desarrollo y crecimiento personal” del programa mentorDay.

Actúa hoy: la seguridad no es una tarea, es una estrategia de supervivencia y crecimiento. 🚀

❓ FAQ (Preguntas frecuentes)

¿Qué es la gestión de seguridad para emprendedores y por qué importa?

Es el proceso de identificar y reducir riesgos (ciberataques, fallos, leyes) para proteger los activos de tu empresa. Es vital porque evita multas, protege tu dinero y genera la confianza necesaria para conseguir clientes grandes.

¿Cuáles son los pasos básicos para mejorar la seguridad de mi pyme hoy?

Empieza activando la autenticación de doble factor (MFA) en todas tus cuentas, usa un gestor de contraseñas únicas y verifica semanalmente que tus copias de seguridad (backups) funcionan y se pueden restaurar.

¿Qué riesgos corro si ignoro la seguridad y el cumplimiento legal (RGPD)?

Te expones a la pérdida irreparable de datos de clientes, paralización de tu negocio por días, daño grave a tu reputación y multas de la AEPD que pueden superar los 6 millones de euros, poniendo en riesgo tu continuidad.

¿Qué es un Plan de Recuperación de Desastres (DRP) y para qué sirve?

Es un documento sencillo que explica paso a paso qué debe hacer tu equipo si ocurre un incidente grave (como un hackeo). Sirve para reaccionar rápido, minimizar daños y asegurar que el negocio siga operando sin caos.

Tu Próximo Gran Paso: Acelera tu Gestión de Seguridad con mentorDay

Ahora que conoces el método, es momento de llevarlo a la práctica con el acompañamiento de expertos. Inscríbete gratuitamente al Programa de Aceleración de mentorDay y convierte la teoría en acción.

👉 ¡Da el salto y acelera esta competencia con mentorDay! https://links.mentorday.es/inscripcion